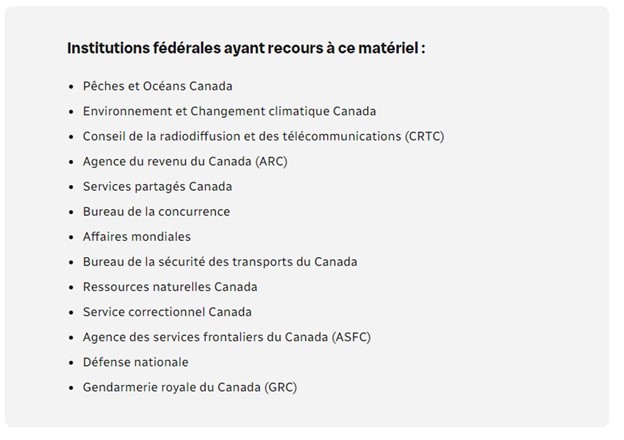

Des outils capables d’extraire les données personnelles de téléphones ou d’ordinateurs sont utilisés par au moins treize ministères et agences du gouvernement fédéral. C'est ce que révèlent des contrats obtenus en vertu de la Loi sur l'accès à l'information. De plus, le recours à ce matériel potentiellement intrusif n'a pas fait l'objet d'évaluations des risques pour la vie privée, comme l'exige pourtant une directive fédérale.

Dans une version précédente, nous avons qualifié les outils et logiciels d'extraction de données cellulaires de logiciels espions, une expression couramment utilisée mais qui a aussi une description plus spécifique.

Les outils et logiciels en question permettent de récupérer et d'analyser toutes les données, même cryptées et protégées par des mots de passe, qui se trouvent sur les téléphones mobiles, ordinateurs ou tablettes. Ça comprend les courriels, les messages textes, les contacts, les photos et l’historique des déplacements.

Certains logiciels peuvent aussi accéder au nuage informatique d'un utilisateur et retracer ses recherches sur Internet, ses contenus supprimés et ses activités sur les réseaux sociaux.

D'autres ministères se sont aussi procuré de ces produits par le passé, mais disent ne plus les utiliser.

C'est inquiétant et dangereux, affirme Evan Light, professeur agrégé en communications au Collège Glendon de l'Université York à Toronto et expert en technologies de surveillance et vie privée. Il se dit choqué par l'usage répandu de ces outils au sein du gouvernement fédéral.

L’expert en technologies de surveillance et vie privée, Evan Light, examine les différents contrats d’achat de logiciels d’extraction de données avec la journaliste Brigitte Bureau.

M. Light avait fait une demande d’accès à l’information pour en savoir davantage sur l’emploi de ce matériel par la police au Canada.

Je croyais retrouver les suspects habituels, comme la police, que ce soit la GRC ou l’Agence des services frontaliers. Mais c’est utilisé par un tas de ministères bizarres pour ce genre de logiciels et d’outils, dit-il.

Ces deux appareils qui permettent la collecte de données sont des exemples de ceux achetés par certains ministères et agences.

Les documents qu’il a partagés avec Radio-Canada indiquent que c’est Services partagés Canada qui a fait l’achat de différents outils et logiciels pour le compte de ces institutions fédérales auprès des entreprises Cellebrite, Magnet Forensics et Grayshift (ces deux dernières ont fusionné plus tôt cette année).

Les firmes soutiennent avoir mis en place des procédures rigoureuses pour s'assurer que leurs technologies sont utilisées de façon légale, selon leurs sites web.

À la suite de la parution de notre article, le 29 novembre, Cellebrite a tenu à apporter les précisions suivantes : Les technologies de Cellebrite ne sont pas utilisées pour intercepter les communications ou recueillir des renseignements en temps réel. Au contraire, nos outils sont de nature forensique et sont utilisés pour accéder aux données privées uniquement en conformité avec une procédure légale ou avec le consentement approprié pour faciliter les enquêtes de façon légale après qu'un événement s'est produit. La personne ou le suspect sait que notre technologie récupère des données en vertu d'une permission judiciaire par l'entremise d'un mandat de perquisition ou le consentement de l'individu.

Lire l'article complet ici